Table des matières

Introduction

Octopus peut se connecter à Microsoft Entra ID pour faciliter l'accès à l'application.

L'utilisation d'un fédérateur d'identité permet d'offrir une expérience intégrée de connexion à votre environnement Octopus. Vos utilisateurs et techniciens n'auront pas besoin de se créer un nouveau mot de passe pour utiliser les applications Octopus.

ATTENTION : Mode disponible pour les clients avec les bases de données hébergés seulement.

Octopus peut se connecter à un fédérateur d’authentification pour faciliter l'accès à l'application en mode hébergé.

L'authentification unique peut être utilisée de manière indépendante pour les composantes suivantes, selon ce qui est supporté avec votre fédérateur :

- Le portail Web destiné aux utilisateurs finaux;

- Les applications destinées aux intervenants (le client Windows WinUI, WebTech et Octopus Web / RestAPI).

Prérequis

- Un abonnement Microsoft Azure

- Une bonne connaissance des Applications d'entreprise de Microsoft Entra ID

L'implantation de ce mode d'authentification requiert d'avoir des ressources disponibles dans votre environnement pour configurer et supporter les composantes devant être déployées dans votre Microsoft Entra ID.

Le personnel d'Octopus, n'ayant pas accès à votre Microsoft Entra ID, ne peut pas vous aider à configurer cette partie.

Fonctionnement

Portail Web

Lorsque vos utilisateurs finaux vont arriver sur votre portail Web pour la première fois, ils seront automatiquement redirigés vers votre page d'authentification Microsoft Entra ID telle que vous l'aurez configurée. Ils seront invités à s'authentifier dans votre domaine. L'expérience sera très similaire à celle vécue lorsque les utilisateurs tentent d'accéder à des ressources Microsoft de votre environnement (comme Outlook ou Sharepoint).

Une fois le processus d'authentification complété, ils seront automatiquement redirigés vers le portail Web d'Octopus et seront automatiquement authentifiés.

Applications Windows

Client Windows pour les Techniciens (WinUI)

Au moment de lancer l'application Windows, une fenêtre de connexion Microsoft Entra ID apparaîtra. L'utilisateur sera invité à s'authentifier avec pour se connecter dans Octopus. Une fois l'authentification terminée, l'application Windows sera lancée et authentifiée avec l'utilisateur qui aura été sélectionné.

Applications Batchs (MailIntegration, DataImporter, ADSIReader, etc...)

Il est important de comprendre que l'authentification unique d'une application batch, lancée par une tâche Windows, se fait dans le contexte de l'utilisateur Windows qui aura été configuré dans la tâche Windows.

Il existe deux façons de configurer l'authentification pour ces applications :

- Via les paramètres d'authentification usuels (/login - /password)

- Vous devrez fournir le nom d'utilisateur / mot de passe du compte Microsoft Entra ID de l'utilisateur

- Les informations d'authentification seront alors en clair dans votre configuration (batch file ou ligne de commande)

- Il est possible de crypter le mot de passe (voir Outils | Générer le mot de passe chiffré pour Microsoft Entra ID)

- Via le seul paramètre du nom d'utilisateur (/login)

- S'authentifier une première fois dans la session Windows et lancer l'application batch

- Vous pourrez alors authentifier l'utilisateur correctement dans Microsoft Entra ID et les authentifications subséquentes se feront automatiquement

- Vous n'aurez qu'à spécifier le nom d'utilisateur en paramètre afin de vous assurer que l'application s'authentifie correctement

Afin que les deux systèmes (Octopus & Microsoft Entra ID) puissent identifier, de façon unique, un utilisateur, il doit exister une clé unique connue entre ces deux systèmes. Octopus utilise le UPN (User Principal Name) de l'utilisateur pour identifier les utilisateurs qui vont se connecter. Le UPN d'un utilisateur prend la forme d'une adresse courriel : nomutilisateur@domaine.com. Dans la majorité des cas, le UPN correspond à l'adresse courriel de l'utilisateur.

Il est également important de ne pas activer l'authentification multifactorielle (MFA) sur les comptes qui seront utilisés par les applications batch.

Synchronisation de l'UPN des utilisateurs

Octopus permet de synchroniser automatiquement le UPN des utilisateurs afin de faciliter la gestion de ces identifiants. Cette synchronisation peut se faire automatiquement via l'application ADSIReader.

Lorsque la synchronisation de l'UPN sera fonctionnelle, vous trouverez, dans chaque fiche utilisateur, un nouveau nom d'utilisateur Windows qui correspondra au UPN de chaque utilisateur. Notez qu'un utilisateur Octopus peut avoir de multiples noms d'utilisateur Windows. Le point-virgule (;) est le caractère qui délimite chaque nom d'utilisateur.

Configuration de ADSIReader

- Identifier l'endroit où est exécuté ADSIReader

- Ouvrir le dossier où l'exécutable se retrouve

- Faire une copie du fichier ADSIReaderLDAPMappings.xml et mettre cette copie dans un autre dossier que celui d'Octopus

- Modifier ce fichier pour ajouter l'élément XML suivant :

- <attribute LDAPAttribute="userPrincipalName" OctopusAttribute="UPN"/>

- Ce nouvel élément doit être sous l'élément <mapping Name="User">, au même niveau que les attributs objectGUID, sAMAccountName, etc...

- Sauvegarder le fichier

- Prendre en note le chemin de ce fichier modifié

- Modifier la ligne de commande existante d'ADSIReader pour y ajouter le paramètre suivant :

- /MappingsFilePath:"[Chemin du fichier modifié ADSIReaderLDAPMappings.xml]"

- Pour plus d'informations : ADSIReader - Importation à partir d'Active Directory

Alternative

Si l'utilisation d'ADSIReader n'est pas possible, il existe une alternative qui utilise DataImporter. L'idée en général ici consiste à exporter l'ensemble de vos utilisateurs présents dans Microsoft Entra ID et de préparer un fichier Excel.

Une fois le fichier Excel prêt, vous pouvez utiliser DataImporter pour remonter cette information dans Octopus.

Exportation des utilisateurs de Microsoft Entra ID

Vous devrez mettre en place un script (probablement Powershell) qui va obtenir la liste de vos utilisateurs et préparer un fichier Excel avec minimalement les colonnes suivantes :

- Prénom

- Nom

- Courriel

- UPN

Importation des utilisateurs dans Octopus

Une fois le fichier Excel obtenu à l'étape précédente, vous devrez importer ces informations en utilisant DataImporter.

Pour plus d'informations : DataImporter - Importation des utilisateurs

Test de l'authentification via UPN

Une fois que vous aurez synchronisé les UPNs de vos utilisateurs, testez que vous êtes en mesure de vous authentifier dans Octopus en utilisant votre UPN.

- Lancer Octopus

- Saisir un UPN comme nom d'utilisateur

- Cela devrait ressembler à une adresse courriel : nomutilisateur@domaine.com

- Mettre le mot de passe actuel d'Octopus

Authentification alternative de secours

Octopus permet aux utilisateurs ayant les permissions Administrer Octopus et Modifier les données communes à toutes les équipes de s'authentifier directement dans Octopus en contournant l'authentification intégrée. Cela permet à un administrateur d'avoir accès à Octopus advenant un problème avec la configuration du fédérateur d'identité.

Lorsque cette méthode alternative d'authentification est utilisée, le mot de passe sauvegardé dans Octopus doit être utilisé. Ce mot de passe est celui que vous utilisez actuellement afin de vous authentifier.

Veuillez vous référer à l'étape précédente (Test de l'authentification via UPN) pour connaître vos identifiants de secours

Étapes pour utiliser l'authentification alternative de secours

- Enfoncer la touche MAJUSCULE (SHIFT) de votre clavier

- Pendant que la touche MAJUSCULE (SHIFT) est enfoncée, lancer le client Windows (WinUI)

- Maintenir la touche MAJUSCULE (SHIFT) enfoncée jusqu'à ce que la fenêtre d'authentification d'Octopus apparaisse

- Relâcher la touche MAJUSCULE (SHIFT)

- Saisissez votre nom d'utilisateur (probablement votre UPN si la synchronisation a correctement été mise en place) ainsi que le mot de passe Octopus que vous utilisiez avant. Ce mot de passe n'est pas le même que celui de votre domaine.

Configuration de Microsoft Entra ID

Afin de connecter Octopus et Microsoft Entra ID, il faut utiliser une Application d'entreprise proprement configurée pour l'authentification intégrée.

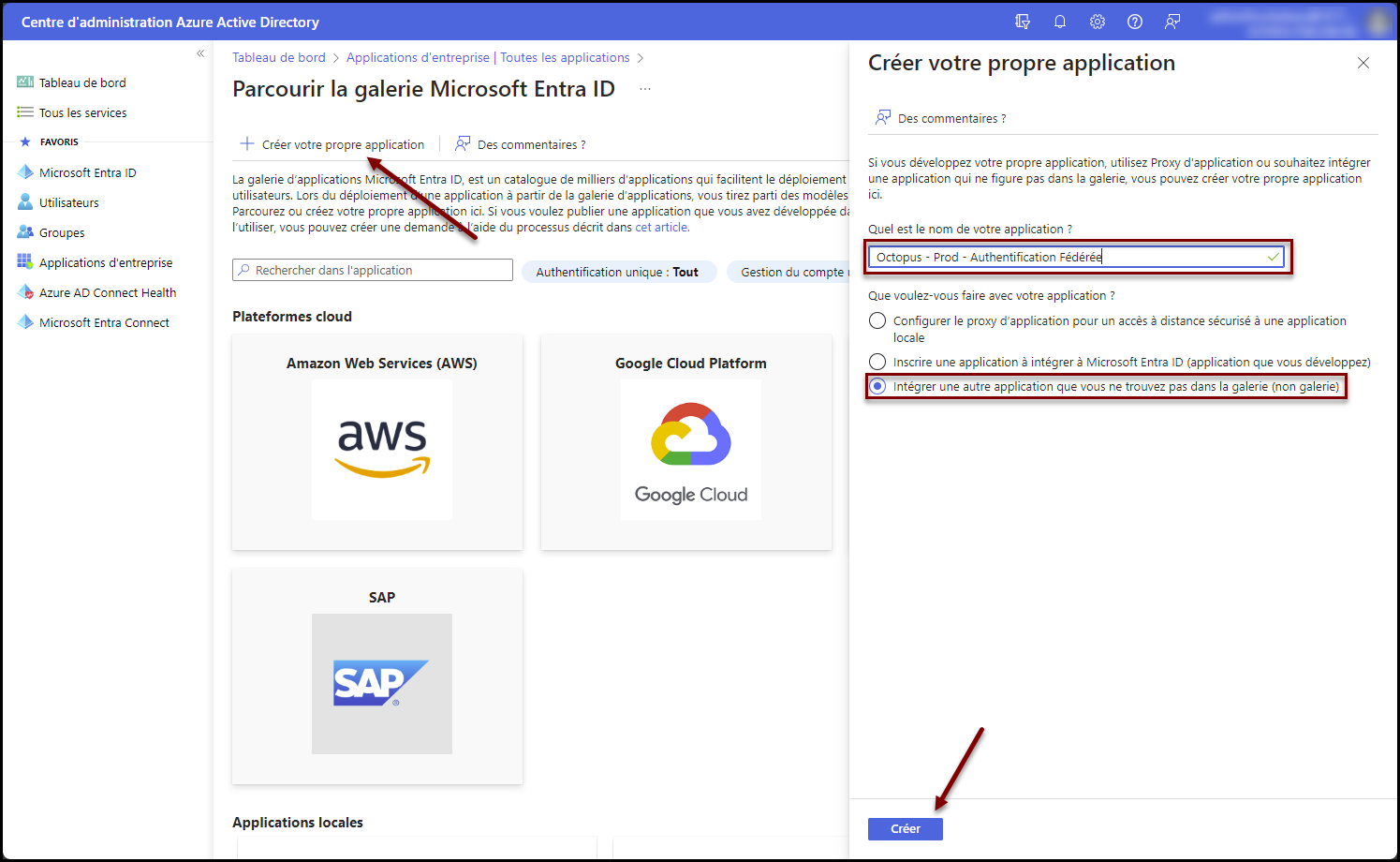

Création d'une application d'entreprise

- Ouvrir le portail d'administration de Microsoft Entra ID et naviguer vers le panneau des Applications d'entreprise

- Cliquer sur + Créer votre propre application

- Saisir un nom qui vous convient

- Sélectionner l'option Intégrer une autre application que vous ne trouvez pas dans la galerie (non galerie)

- Appuyer sur le bouton Créer

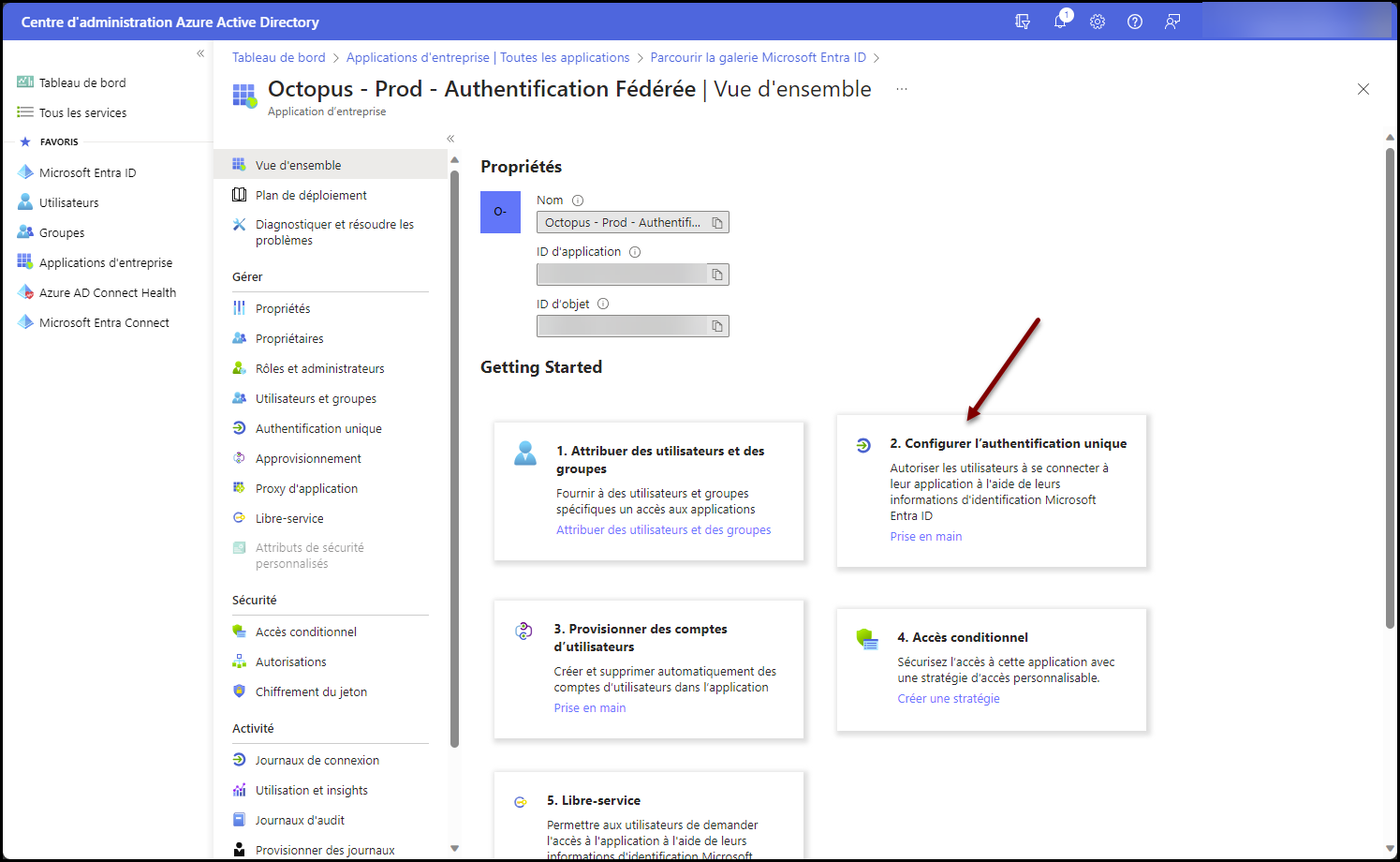

Configuration de l'authentification unique

Avant de poursuivre, veuillez noter l'identifiant de l'application (ID d'application). Vous en aurez besoin plus tard.

L'authentification unique pour le portail Web utilise la méthode SAML.

À partir de la page principale de l'application d'entreprise créée à l'étape précédente :

- Cliquer sur le bouton 2. Configurer l'authentification unique

- Cliquer sur le bouton SAML

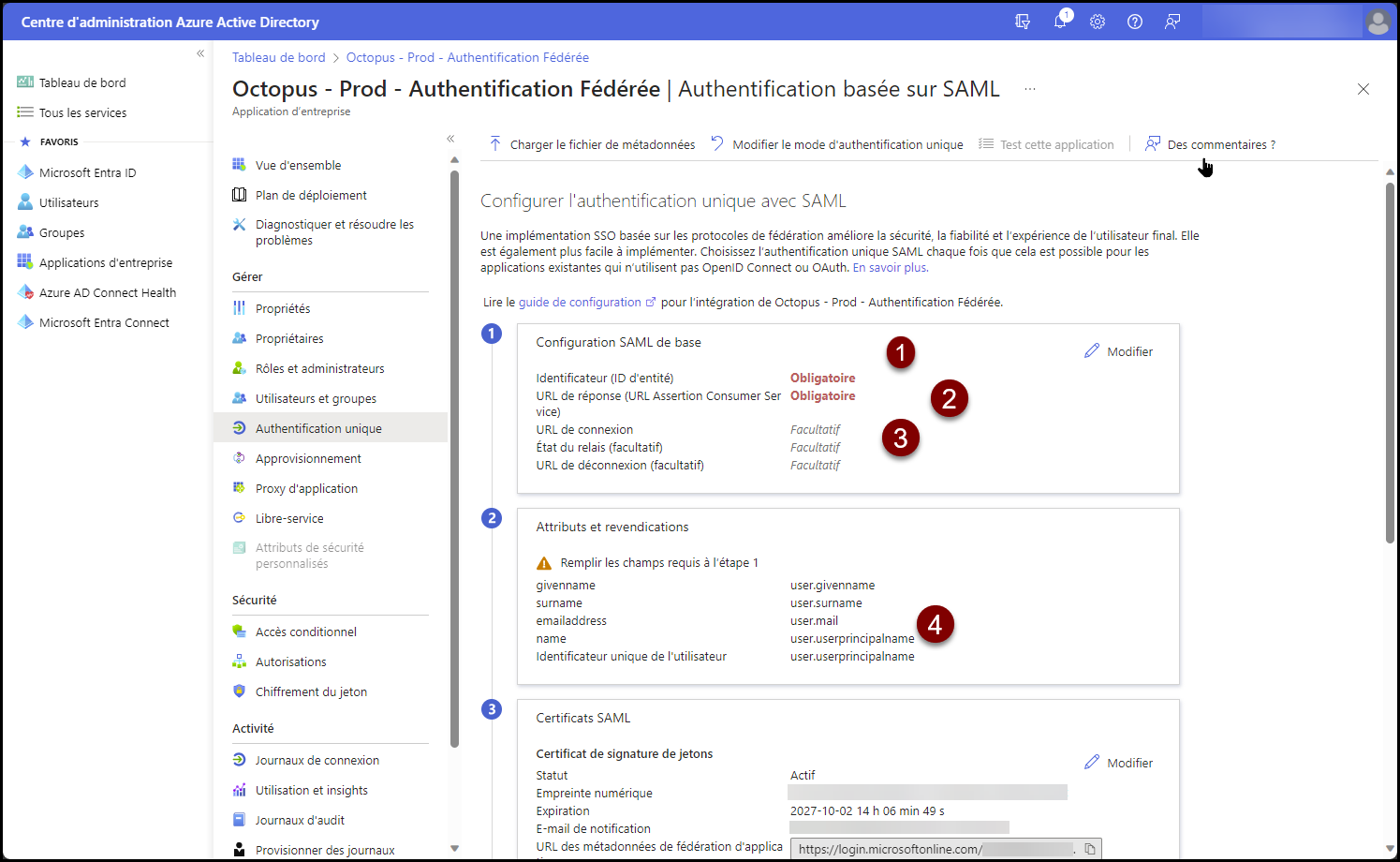

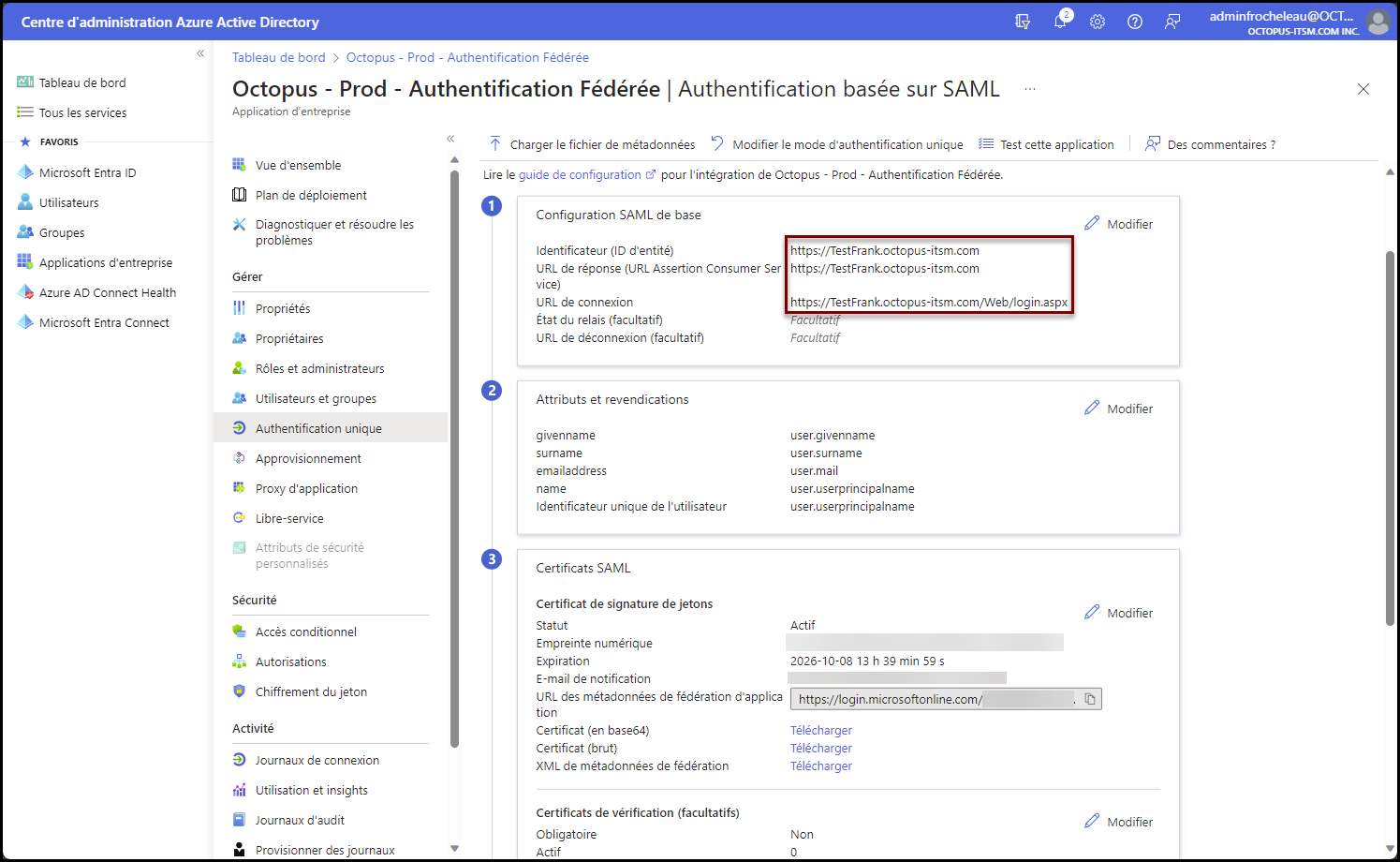

- Cliquer sur le bouton "Modifier" de la section Configuration SAML de base et renseigner les champs suivants :

- Identificateur (ID d'entité) :

- https://[nomdevotreenvironnement].octopus-itsm.com

-

URL de réponse (URL Assertion Consumer Service) :

-

https://[nomdevotreenvironnement].octopus-itsm.com

-

-

URL de connexion :

- https://[nomdevotreenvironnement].octopus-itsm.com/web/login.aspx

- Identificateur (ID d'entité) :

- Dans la section Attributs et revendications

- Les revendications suivantes sont requises :

- givenName

- surname

- emailaddress

- name

- Identificateur unique de l'utilisateur

- Les valeurs proposées par défaut, telles qu'illustrées ici, sont les bonnes

- Les revendications suivantes sont requises :

Configuration de l'inscription de l'application

Ces configurations sont nécessaires afin de faire fonctionner les applications Octopus correctement.

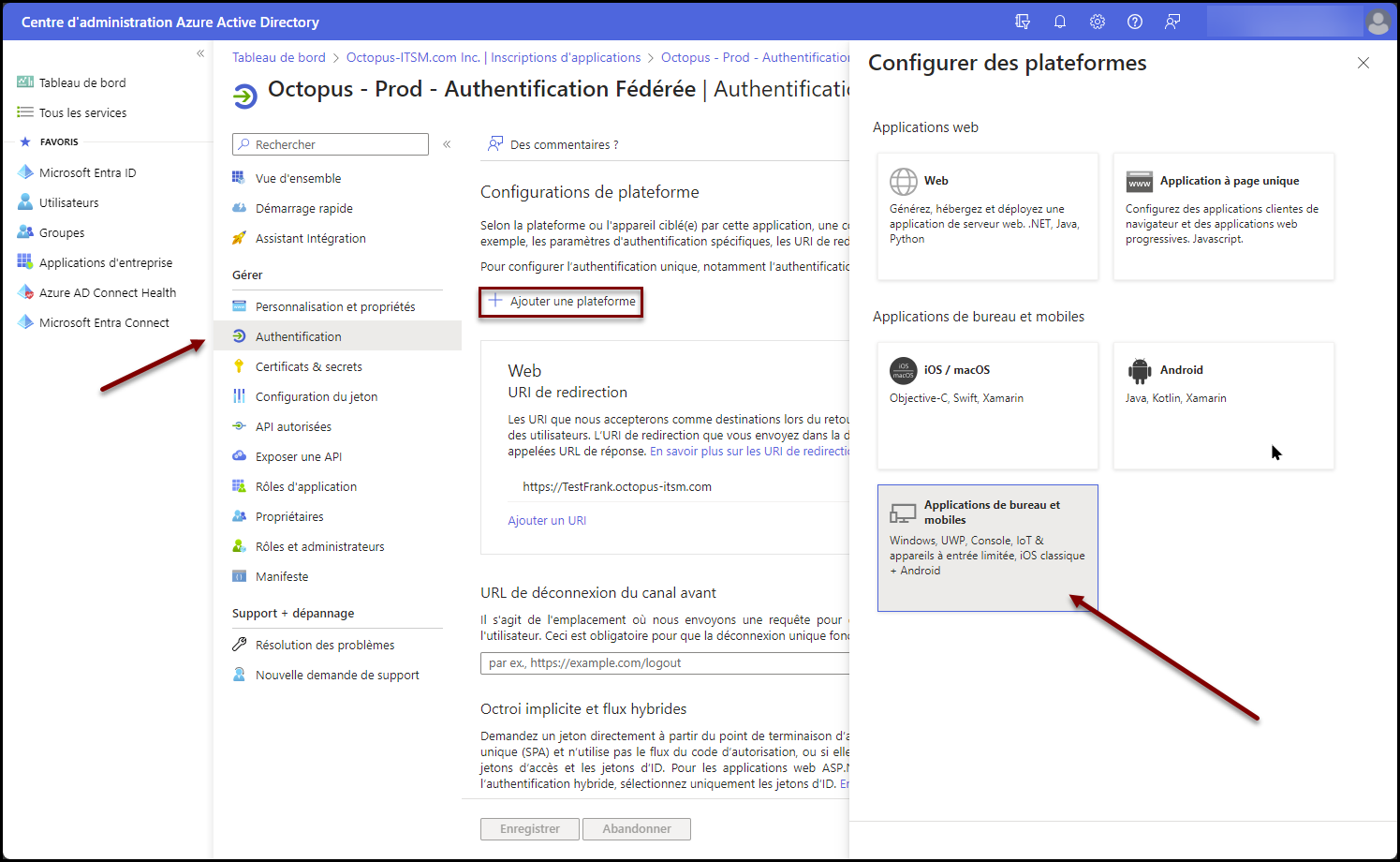

Ajout de la plateforme Applications de bureau et mobiles

- Accéder à l'inscription de l'application (voir la procédure en Annexe)

- Cliquer sur l'item Authentification dans la section Gérer

- Cliquer sur + Ajouter une plateforme

- Cliquer sur Applications de bureau et mobiles

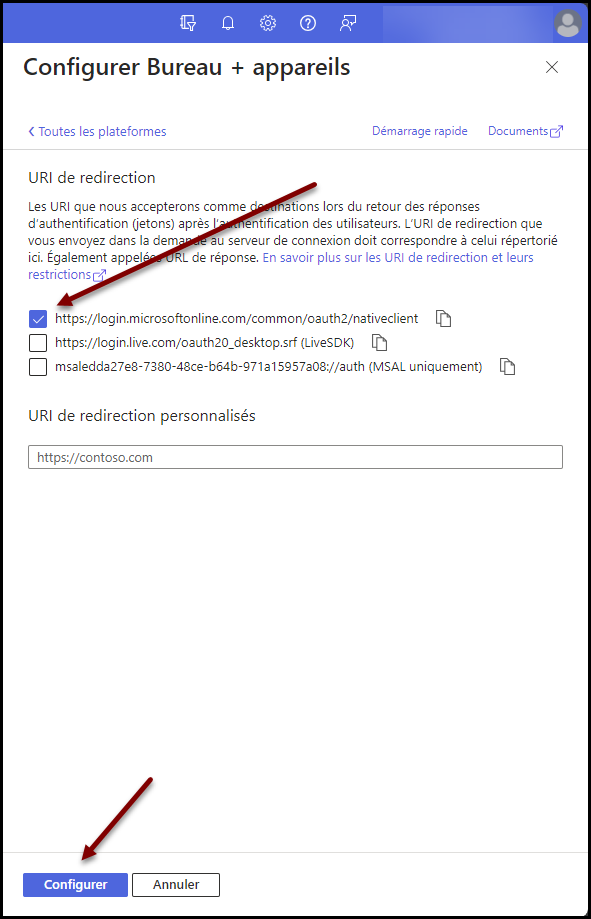

- Cocher https://login.microsoftonline.com/common/oauth2/nativeclient

- Cliquer sur Configurer pour sauvegarder les changements

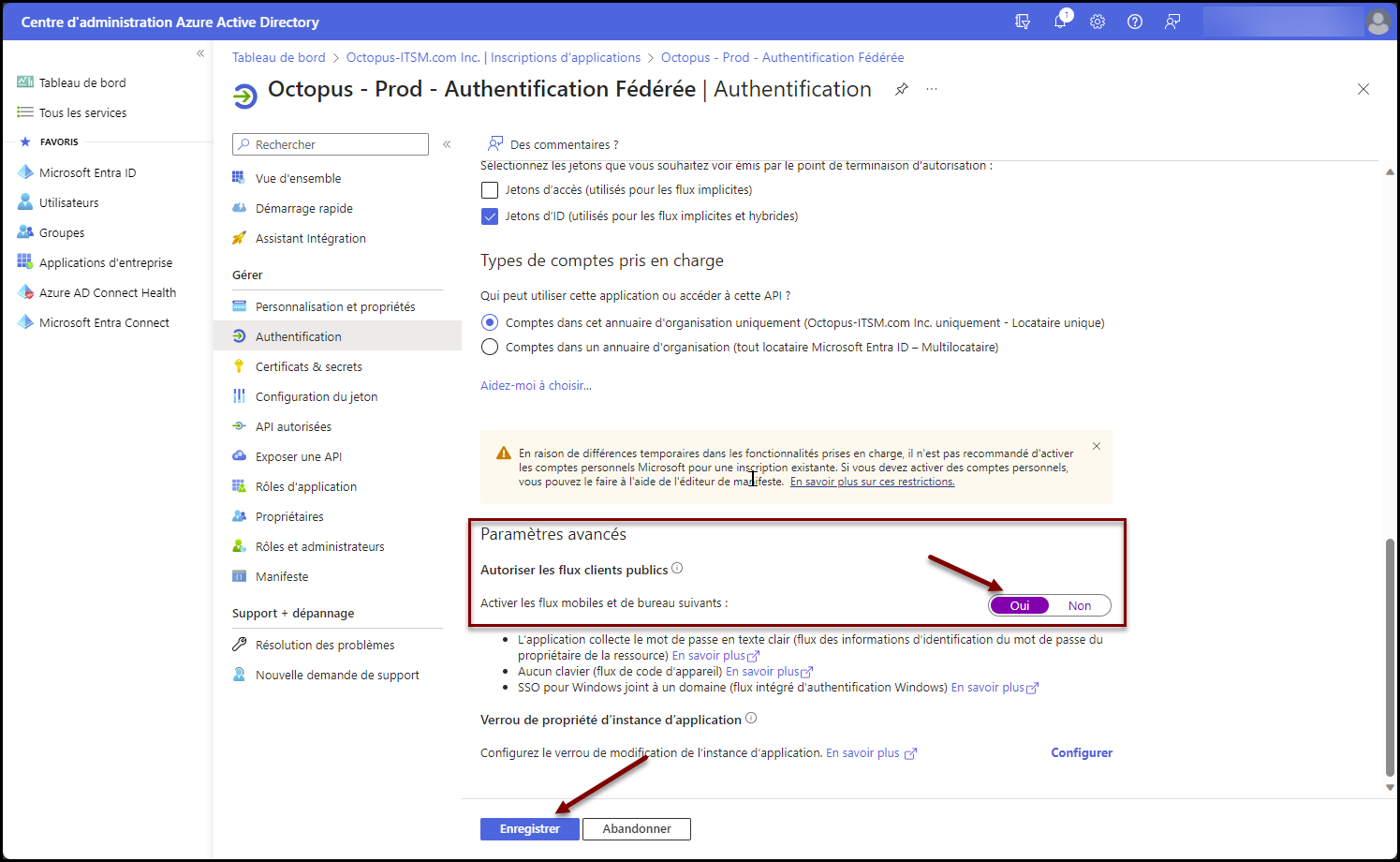

- Défiler la page jusqu'à la section Paramètres avancés

- Mettre l'option Activer les flux mobiles et de bureau suivants à Oui

- Cliquer sur le bouton Enregistrer, au bas de la page

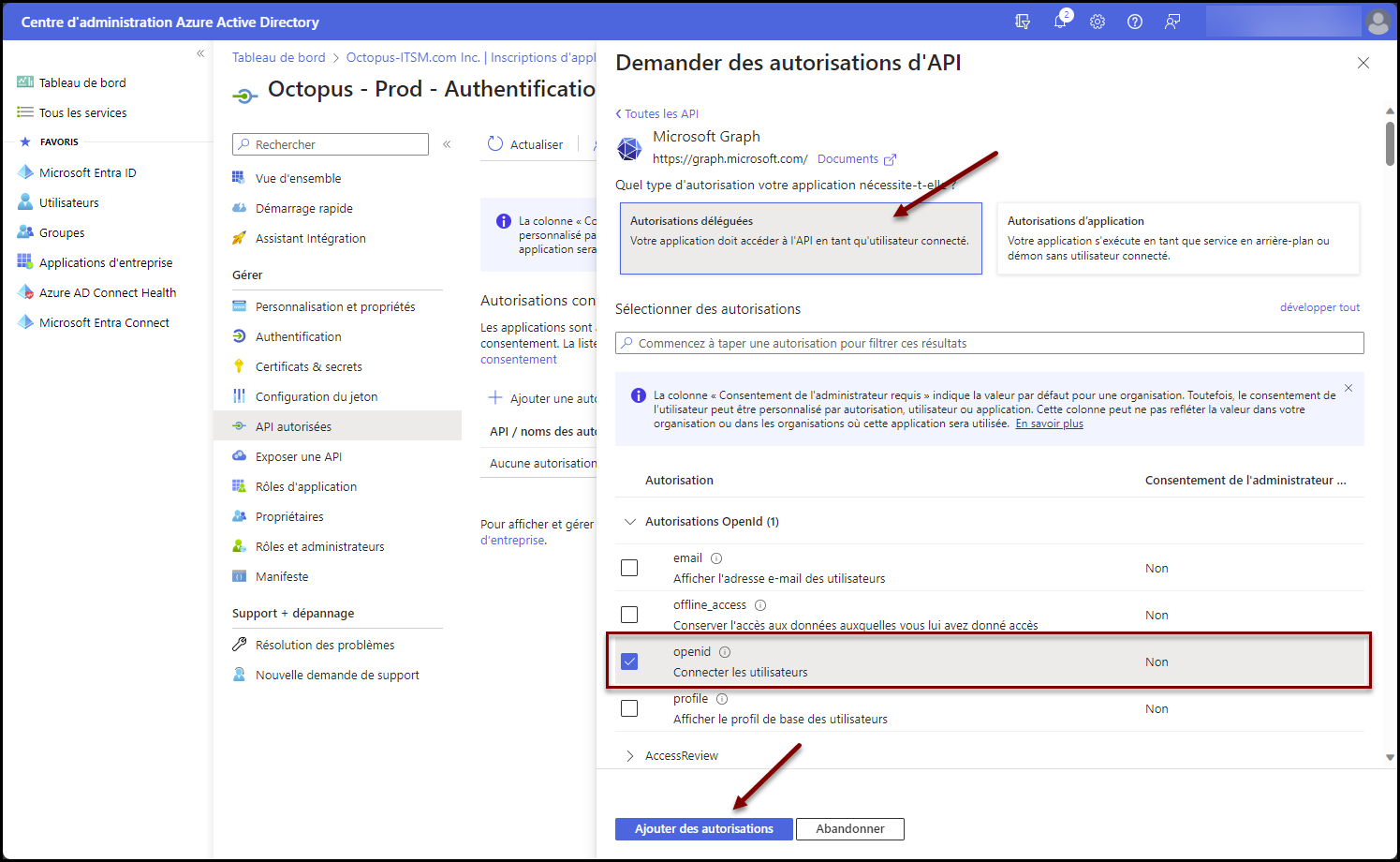

Configuration des autorisations

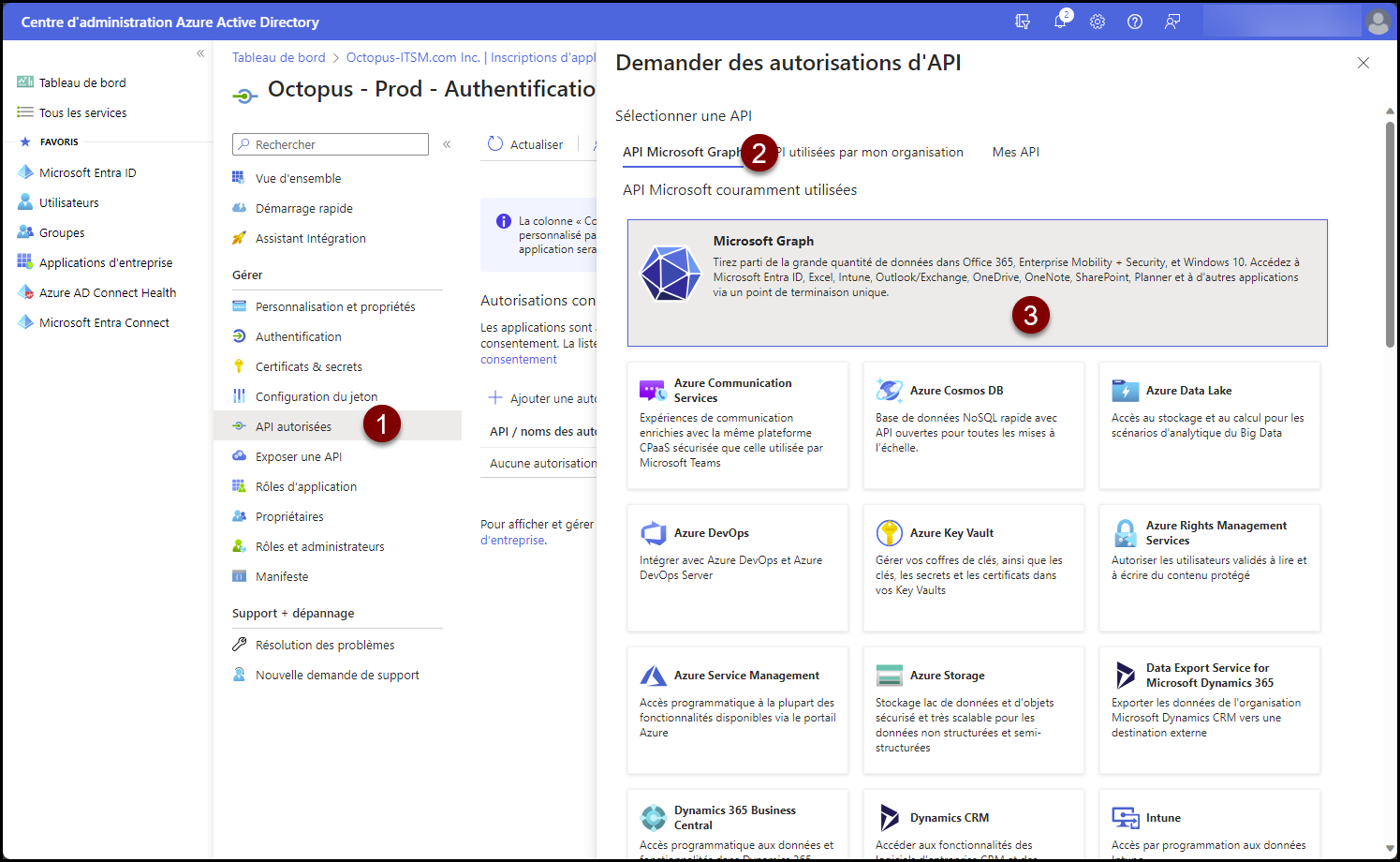

- Accéder à l'inscription de l'application (Voir la procédure en Annexe)

- Cliquer sur l'item API Autorisées dans la section Gérer

- Cliquer sur le bouton "+ Ajouter une autorisation"

- Cliquer sur API Microsoft Graph

- Cliquer sur Microsoft Graph

- Cliquer sur Autorisations déléguées

- Dans la section "Autorisations OpenId",

- Cocher openid Connecter les utilisateurs

- Cliquer sur Ajouter des autorisations

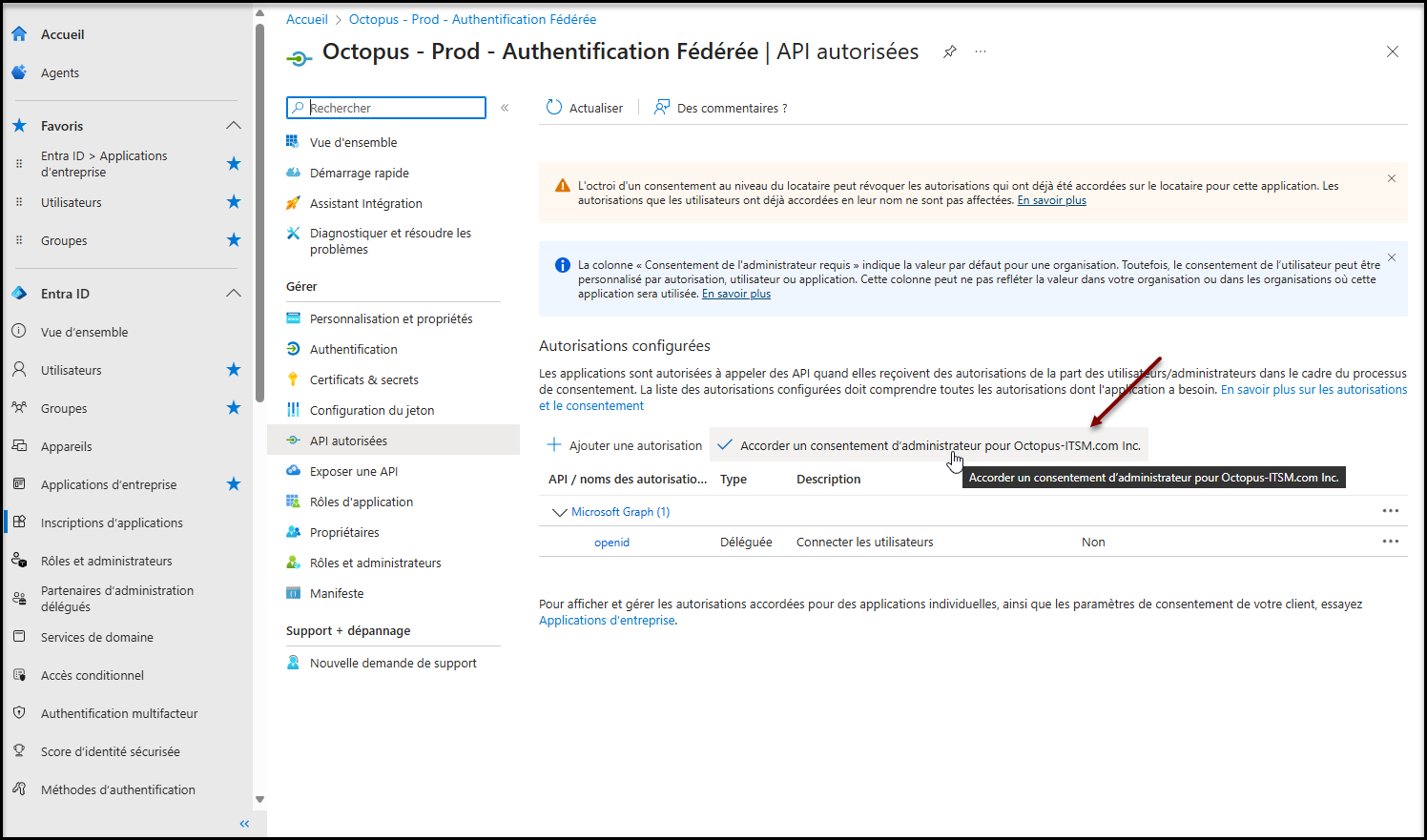

Consentement administrateur

- Cliquer sur Accorder un consentement d'administrateur pour [Votre nom de locataire Entra ID]

- Confirmer le consentement

Autorisation des utilisateurs

Il faut ajouter chaque utilisateur de votre Microsoft Entra ID à utiliser l'application d'entreprise qui vient d'être créée. Deux choix sont possibles :

- Autorisation de tous les utilisateurs de votre entreprise

- Sélection manuelle des utilisateurs

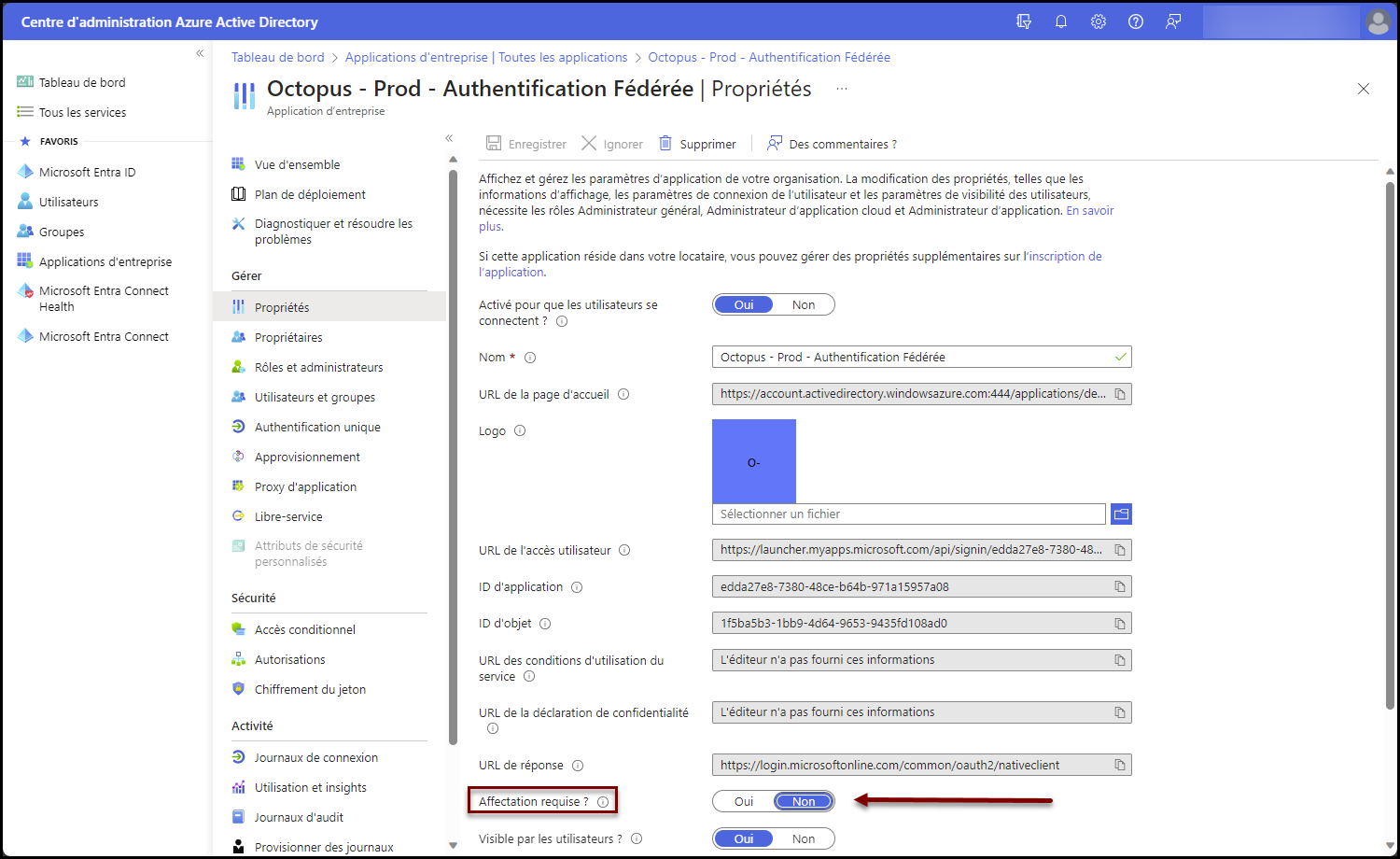

Autorisation de tous les utilisateurs de votre entreprise

Pour rendre cette application disponible à tous vos utilisateurs, vous pouvez désactiver l'affectation requise d'utilisateurs pour cette application

- Accéder à la configuration de l'application d'entreprise (Voir la procédure en Annexe)

- Cliquer sur l'item Propriétés de la section Gérer

- Changer la valeur de la propriété Affectation requise ? pour Non

Quelques minutes sont parfois nécessaires avant que la configuration soit prise en compte par le système d'authentification.

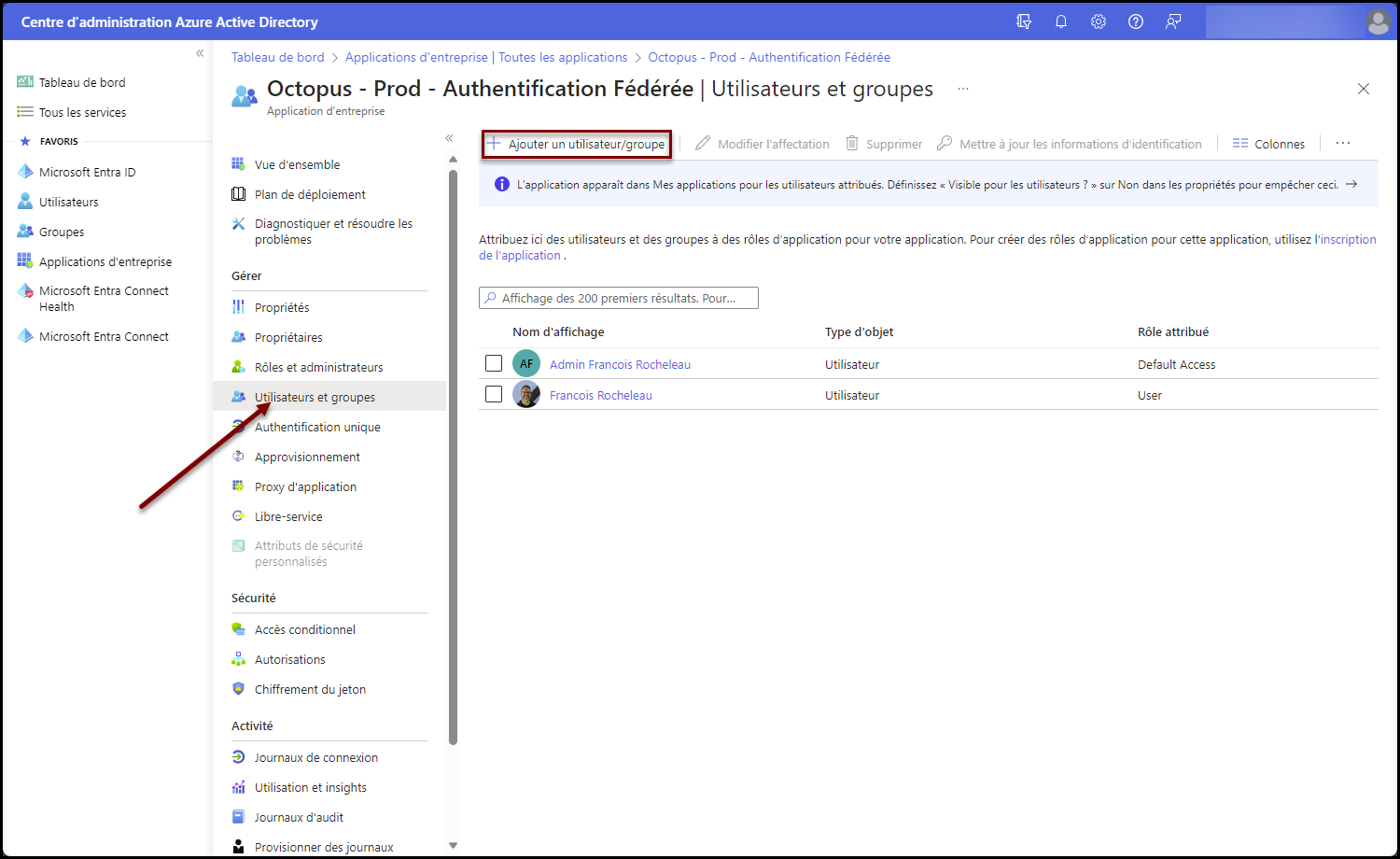

Sélection manuelle des utilisateurs

- Accéder à la configuration de l'application d'entreprise (Voir la procédure en Annexe)

- Cliquer sur l'item Utilisateurs et groupes de la section Gérer

- Ajouter les utilisateurs / groupes désirés en fonction de vos besoins

Quelques minutes sont parfois nécessaires avant que la configuration soit prise en compte par le système d'authentification.

Configuration pour Octopus Web / API Rest

Cette étape est facultative et peut ne pas être nécessaire dans votre environnement.

Si votre environnement Octopus permet l'utilisation d'Octopus Web (aussi connu sous le nom d'Octopus 5) ou des API Rest, vous devrez configurer une deuxième application d'entreprise dans Entra ID.

Prenez bien note de l'identifiant d'application qui a été créé dans cet article. Il sera nécessaire pour configurer Octopus plus tard.

Pour terminer la configuration, svp poursuivre dans l'article Fédération d'identité - Microsoft Entra ID - Application API

Configuration Octopus

Seul un administrateur Octopus ayant les accès suivants pourra compléter la configuration Octopus:

- Général - Administrer Octopus.

- Général - Modifier les données communes à toutes les équipes.

- Applications - Accéder à Octopus.

- Applications - Accéder à WebTech.

- Applications - Accéder au portail Web.

Prérequis

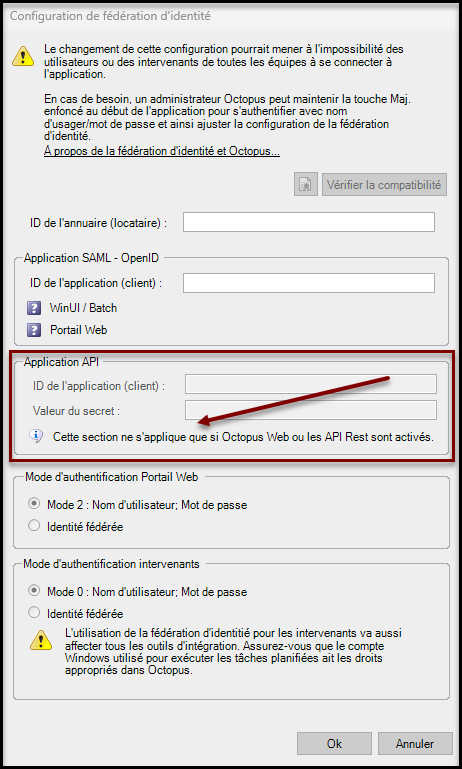

Validation intiale

Avant de poursuivre ici, assurez-vous que votre environnement Octopus n'est PAS configuré pour Octopus Web / API Rest.

- Lancer le client Octopus

-

Aller dans Outils > Configuration de fédération d’identité

-

Localiser la section Application API

-

Vérifier que les champs dans cette section sont désactivés (grisés)

-

Vérifier que le message suivant s'affiche : "Cette section ne s'applique que si Octopus Web ou les API Rest sont activés"

-

Si la section Application API est activée et que vous ne voyez pas le message ci-dessus, cela signifie que Octopus Web / API Rest sont activés dans votre environnement. Prenez bien note de l'identifiant d'application créé dans les étapes précédentes de cet article et continuez dans l'article suivant : Fédération d'identité - Microsoft Entra ID - Application API.

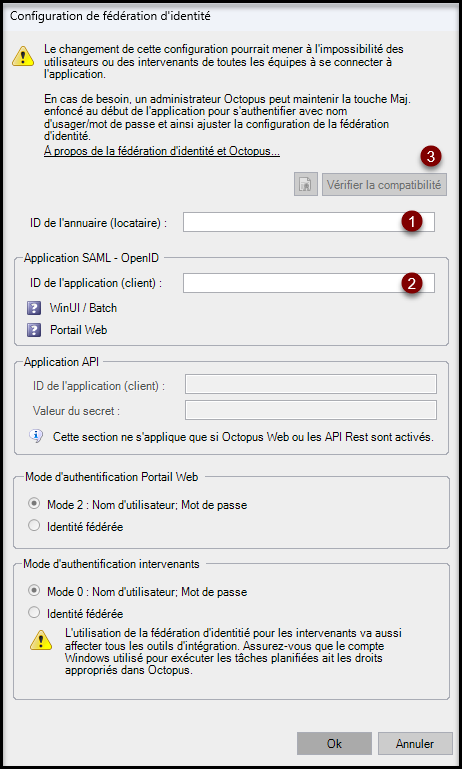

Configuration de la fédération d'identité

Validation

Pour lancer la configuration, utilisez le menu Outils > Configuration de fédération d’identité

- Renseigner l'ID de l'annuaire (locataire) dans le champ ID de l'annuaire (locataire)

- Renseigner l'identifiant de l'application (qui a été noté plus haut) dans le champ ID de l'application (client) de la section Application SAML - OpenID

- Cliquer sur Vérifier la compatibilité

Il se peut que la fenêtre d'authentification Microsoft Entra ID de votre entreprise apparaisse. Si cela est le cas, sélectionner votre compte (ce dernier doit avoir accès à Octopus)

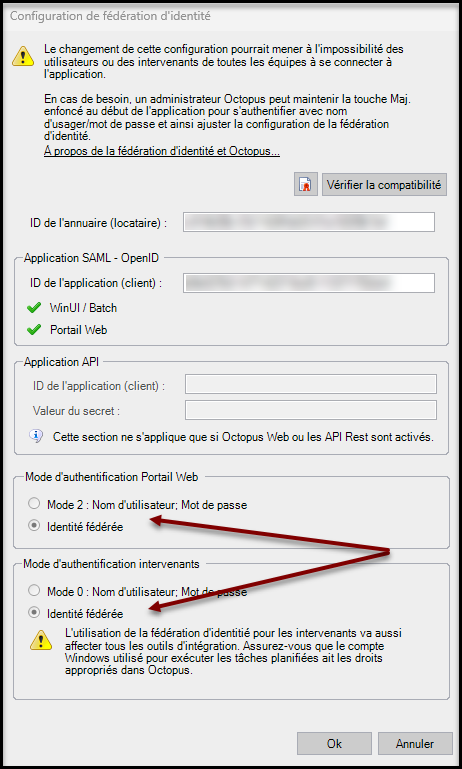

Portée de l'authentification

Choisir la portée désirée de l'authentification fédérée :

- Mode d'authentification Portail Web

- Pour que vos utilisateurs finaux s'authentifient automatiquement, sélectionner "Identité fédérée"

- Vous pourrez revenir au mode d'authentification précédent à tout moment en sélectionnant "Revenir au mode 2 : Nom d'utilisateur; Mot de passe"

- Mode d'authentification intervenants

- Pour que vos techniciens (utilisant l'application Windows) et les outils Batchs (MailIntegration, ADSIReader, DataImporter, etc...) s'authentifient automatiquement, sélectionner "Identité fédérée"

- Vous pourrez revenir au mode d'authentification précédent à tout moment en sélectionnant "Revenir au mode 0 : Nom d'utilisateur; Mot de passe"

Annexe

Comment trouver l'application d'entreprise

- Ouvrir la console d'administration principale de Microsoft Entra ID

- Centre d'administration Microsoft Entra (https://entra.microsoft.com)

- Cliquer l'item Applications d'entreprise dans la section Entra ID

- Dans la zone de recherche, saisir le nom utilisé pour créer l'application d'entreprise

- Sélectionner l'application d'entreprise créée

- Ouvrir la console d'administration principale de Microsoft Entra ID

- Centre d'administration Microsoft Entra (https://entra.microsoft.com)

- Cliquer l'item Inscriptions d'applications dans la section Entra ID

- Cliquer sur Toutes les applications

- Dans la zone de recherche, saisir le nom utilisé pour créer l'application d'entreprise

- Sélectionner l'application d'entreprise créée

Merci, votre message a bien été envoyé.